迈普产品针对“GlobeImposter变种3.0”的预防措施

发布日期:2019-3-13 15:47:09 访问次数:3322

事 件 背 景

近日,名为“Globelmposter”的勒索病毒再次爆发,该勒索病毒已经更新到3.0变种,受影响的系统、数据库文件被加密破坏,病毒将加密后的文件重命名为.Ox4444扩展名,并要求用户通过邮件沟通赎金与解密密钥等。目前国内众多用户感染病毒,呈现爆发趋势。

GlobeImposter的变种会利用远程桌面等协议端口进行传播,为了帮助用户彻底杜绝该病毒,迈普技术服务工程师为广大用户进一步提供切实有效的预防方案。

安全设备防护设置

在迈普安全设备(ISG1000/MSG4000)上可通过安全策略阻断远程桌面协议、文件共享协议等常用的135、137、139、445、3389等服务端口以防止广域网病毒入侵风险。在配置中应注意是否有其他业务使用了上述端口,以避免实施安全配置后正常业务出现异常。

迈普安全设备设置安全策略阻断配置示例:

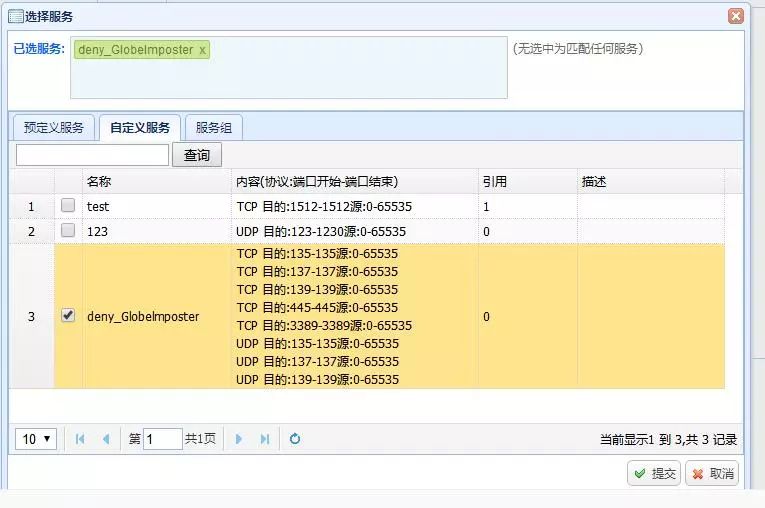

1、在ISG1000/MSG4000资源管理---服务---自定义服务中,选择新建服务,将需要阻断的端口增加到自定义服务中

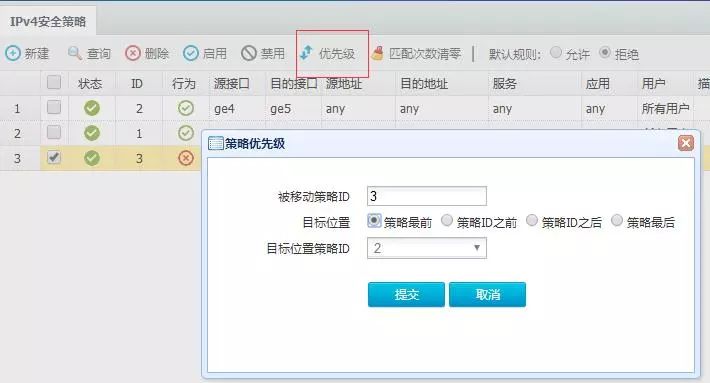

2、进入安全策略---IPV4安全策略,选择新建一条安全策略,行为为拒绝,源、目的等均设置为any,匹配服务选择为之前定义的防病毒服务

3、在安全策略的配置中,选择优先级配置,将定义的阻断安全策略放在所有策略的最前面

路由器防护设置

在迈普路由器上可通过设置访问控制列表(ACL)的方式将远程桌面协议、文件共享协议等常用的135、137、139、445、3389等服务端口封闭以防范广域网病毒入侵风险,在配置中应注意是否有其他业务使用了上述端口,以避免实施安全配置后正常业务出现异常。

迈普路由器访问控制列表配置示例:

ROUTER# configure terminal

ROUTER(config)#ip access-list extended deny_Globelmposter //创建ACL,阻断病毒端口

ROUTER(config-ext-nacl)# deny tcp any any eq 135

ROUTER(config-ext-nacl)# deny tcp any any eq 137

ROUTER(config-ext-nacl)# deny tcp any any eq 139

ROUTER(config-ext-nacl)# deny tcp any any eq 445

ROUTER(config-ext-nacl)# deny tcp any any eq 3389

ROUTER(config-ext-nacl)# deny udp any any eq 135

ROUTER (config-ext-nacl)#deny udp any any eq 137

ROUTER(config-ext-nacl)# deny udp any any eq 139

ROUTER (config-ext-nacl)#deny udp any any eq 445

ROUTER (config-ext-nacl)#deny udp any any eq 3389

ROUTER (config-ext-nacl)#permitip any any

ROUTER (config-ext-nacl)#exit

ROUTER (config)#interfacegigabitethernet 0 //在接口调用ACL,阻断生效

ROUTER (config-if-gigabitethernet0)#ip access-group deny_ deny_Globelmposter in

交换机防护设置

在迈普交换机上可通过设置访问控制列表(ACL)的方式将远程桌面协议、文件共享协议等常用的端口135、137、139、445、3389等服务端口封闭以防范局域网病毒入侵风险,在配置中应注意是否有其他业务使用了上述端口,以避免实施安全配置后正常业务出现异常。

迈普交换机访问控制列表配置示例:

switch#configure terminal

switch(config)#ip access-list extended deny_Globelmposter //创建ACL,阻断病毒端口

switch(config-ext-nacl)# deny tcp any any eq 135

switch(config-ext-nacl)# deny tcp any any eq 137

switch(config-ext-nacl)# deny tcp any any eq 139

switch(config-ext-nacl)# deny tcp any any eq 445

switch(config-ext-nacl)# deny tcp any any eq 3389

switch(config-ext-nacl)# deny udp any any eq 135

switch(config-ext-nacl)# deny udp any any eq 137

switch(config-ext-nacl)# deny udp any any eq 139

switch(config-ext-nacl)# deny udp any any eq 445

switch(config-ext-nacl)# deny udp any any eq 3389

switch(config-ext-nacl)# permit ip any any

switch(config-ext-nacl)# exit

switch(config)#global ip access-group deny_Globelmposter in //在全局调用ACL,所有接口均生效

无线设备防护设置

在迈普无线控制器(AC)上可以通过设置AP策略集并下发至无线接入点(AP)的方式将远程桌面协议、文件共享协议等常用的135、137、139、445、3389等服务端口封闭以防范无线网络病毒入侵风险,在配置中应注意是否有其他业务使用了上述端口,以避免实施安全配置后正常业务出现异常。

迈普无线控制器配置示例如下(示例为WEB配置方式,SHELL配置方式可参考配置手册):

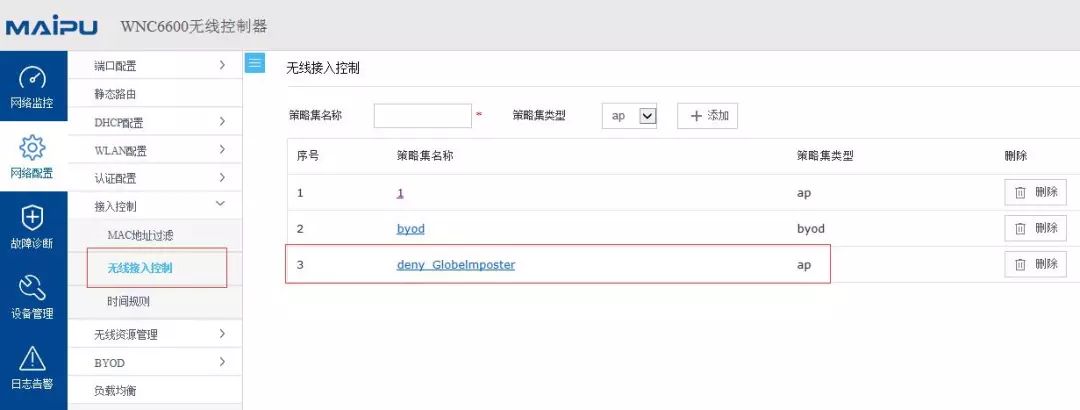

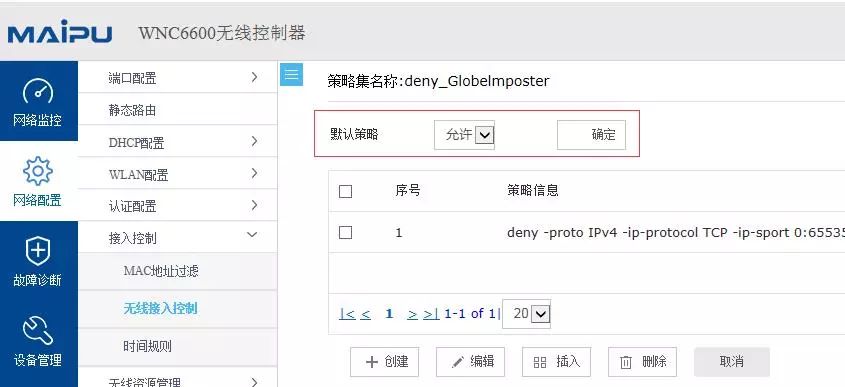

1、在网络配置---接入控制---无线接入控制中,创建策略集,策略集类型为AP

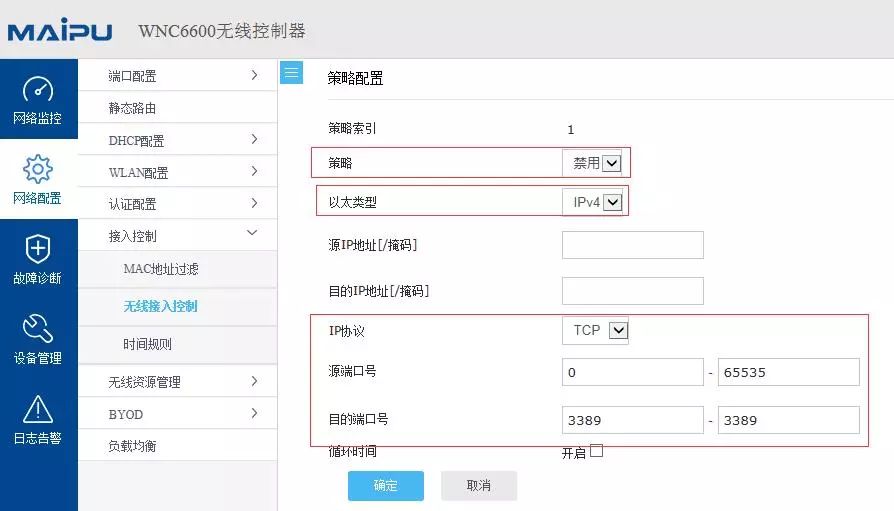

2、点击创建好的策略集名称,进入策略集编辑模式,选择创建,创建规则,其中策略为“禁用”,以太类型选择为“IPV4”,源IP地址和目的IP地址选项留空(表示任意地址),IP协议根据具体端口类型分别选择为TCP、UDP,如TCP3389端口设置如下:

3、按照步骤2设置完成所有需要封闭的端口后,在策略集配置模式中,将默认策略修改为“允许”

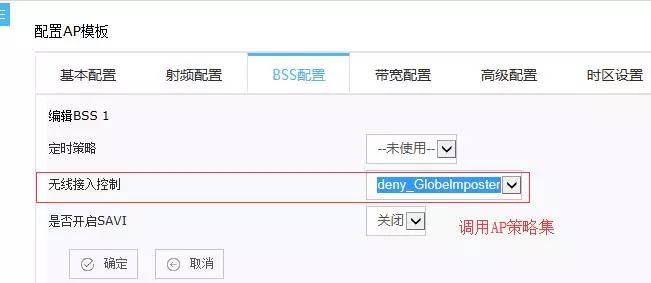

4、进入网络配置---WLAN配置---AP模板,选择需要开启病毒入侵防护的无线AP模板进行编辑,在AP模板---BSS配置中,选择需要开启病毒入侵防护的无线SSID名称,再选择编辑,在无线接入控制选项选择之前定义好的无线接入控制规则

5、将修改后的AP模板重新应用至AP,新增加的病毒入侵防护策略即可生效

其他防护建议

通过上述对网络的设置,可有效阻断病毒通过远程桌面等协议进行传播,另外建议对于在用终端和服务器也做好本地防护,确保不被病毒感染。

1.不要点击来源不明的邮件以及附件;

2.及时给电脑打补丁,修复安全漏洞;

3.对重要的数据文件定期进行非本地备份;

4.安装专业的终端/服务器安全防护软件;

5.更改账户密码,设置强密码,避免使用统一的密码。

南京双勉网络科技有限公司作为迈普通信江苏区域总代理,始终秉承“立事于行,服务于心”的经营理念,致力于为客户提供优质的计算机网络设备及智能楼宇弱电产品,想了解更多关于迈普网络产品信息,可以咨询我们,客服电话:025-86884480。